Google Cloud Platform(GCP)是唯一在台灣本島內的雲端系統,因此也吸引不少企業選擇使用Google的平台,雲端系統跟公司內部難免會有些敏感資料交換,這時就需要透過VPN加密通道來傳輸資料,趕緊跟著小編一起來建立GCP的IPSec VPN吧!

本範例使用Fortigate與Google Cloud Platform建立IPSec VPN。

步驟一:準備相關資訊

(1)、Google Cloud Platform平台建立VPN時,所產生的真實IP位址。

(2)、Google Cloud Platform平台建立VPN時,所產生的IKE金鑰。

(3)、Google Cloud Platform平台建立VPN時,選擇區域後的相對內部虛擬網段。

(4)、Fortigate的外部IP位址。

(5)、公司內部IP網段。

步驟二:登入Google Cloud Platform平台建立VPN連線相關設定

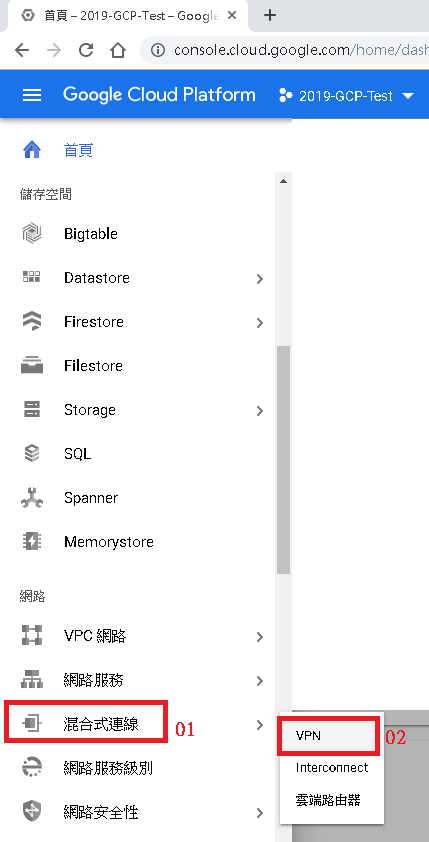

(1)、點選「混合式連線」→點選「VPN」

(2)、點選「建立VPN連線」

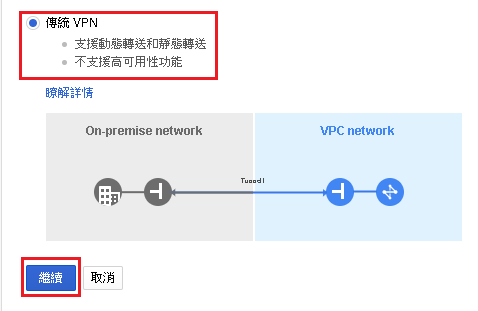

(3)、點選「傳統VPN」

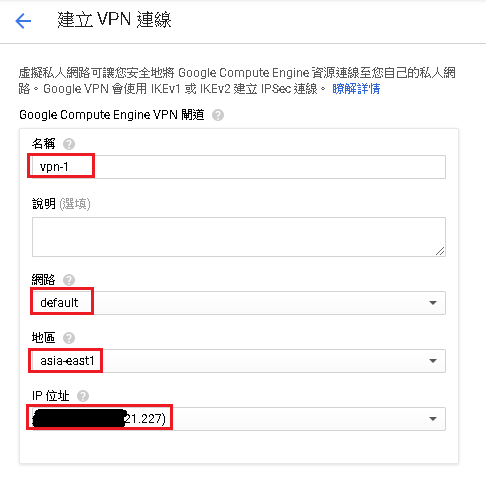

(4)、輸入VPN相關資訊(phase 1)

名稱:

輸入phase 1連線名稱,不重複即可。

網路:

除非必要不然別更改預設值,直接選default。

地區:

請與VM主機選擇同一區,asia-east1為台灣地區。

IP位址:

請建立真實IP位址,並記錄下該資訊,稍後設定Fortigate VPN時會需要該資訊。

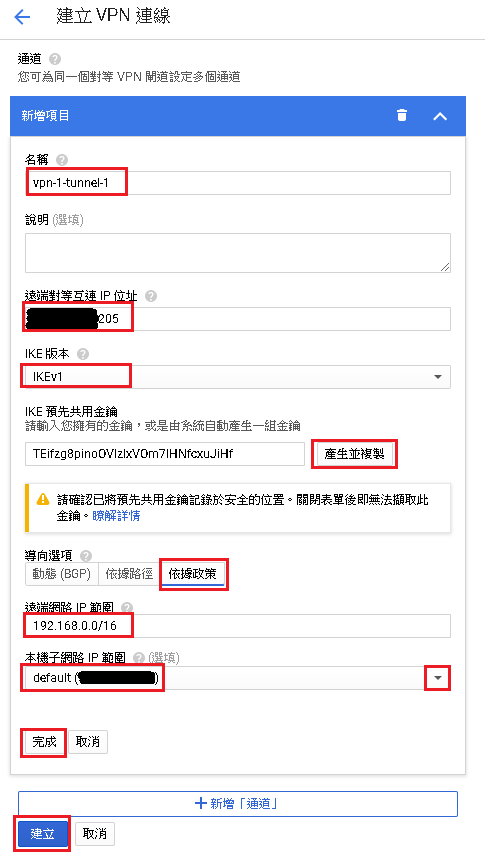

(5)、輸入VPN相關資訊(phase 2)

名稱:

輸入phase 2連線名稱,不重複即可。

遠端對等互連IP位址:輸入Fortigate WAN端真實IP(也就是要進行VPN連線的真實IP)。

IKE版本:

必須與對接的防火牆一致,本版範例選擇IKEv1版本。

IKE預先共用金鑰:

點「選產生並複製」,小編極力推薦用這個步驟用系統來產生金鑰確保金鑰的複雜度,提升資訊安全管控。

遠端網路IP範圍:

輸入要與公司內部網路連線的網段,該範例輸入192.168.0.0/16,這部份請依據自己的需求變更。

本機子網路IP範圍:

除非必要不然別更改預設值,直接選default。

接著點選「完成」→「建立」來完成GCP的VPN設定。

步驟三:登入Fortigate建立VPN連線相關設定

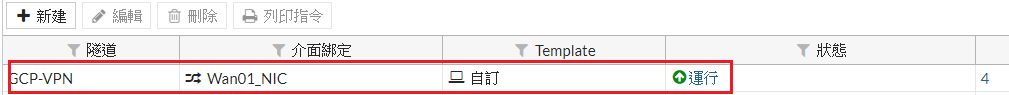

(1)、點選「VPN」→「IPsec隧道」

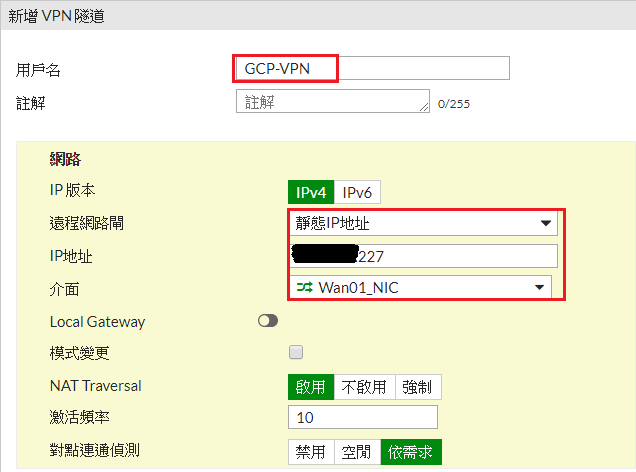

(2)、輸入VPN相關資訊(phase 1)

用戶名:

輸入phase 1連線名稱,不重複即可。

範本類型:

點選「自訂」

點選「下一步」進行下一步驟

遠程網路閘:

選擇「靜態IP地址」

IP地址:

輸入在步驟二之(4)在GCP平台所產生的真實IP

介面:

選擇Fortigate要進行VPN連線的Wan端介面,該範例為Wan01。

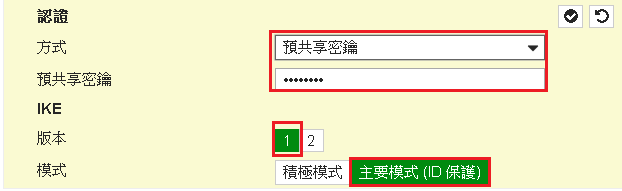

認證方式:

點選「預共享密鑰」

預共享密鑰:

輸入在步驟二之(5)GCP平台所產生的「IKE預先共用金鑰」

IKE:

該選項必須與GCP平台設定一致,本範例選擇「1」

模式:

選擇「主動模式(ID保護)」

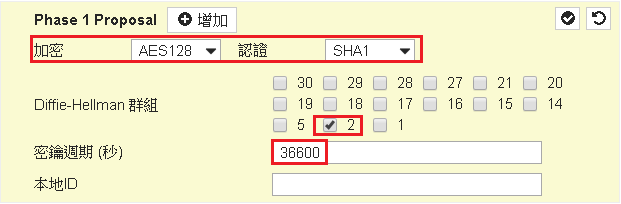

phase 1加密:

選擇「AES128」

phase 1認證:

選擇「SHA1」

Diffie-Hellman群組:

點選「2」

密碼週期(秒):

輸入「36600」

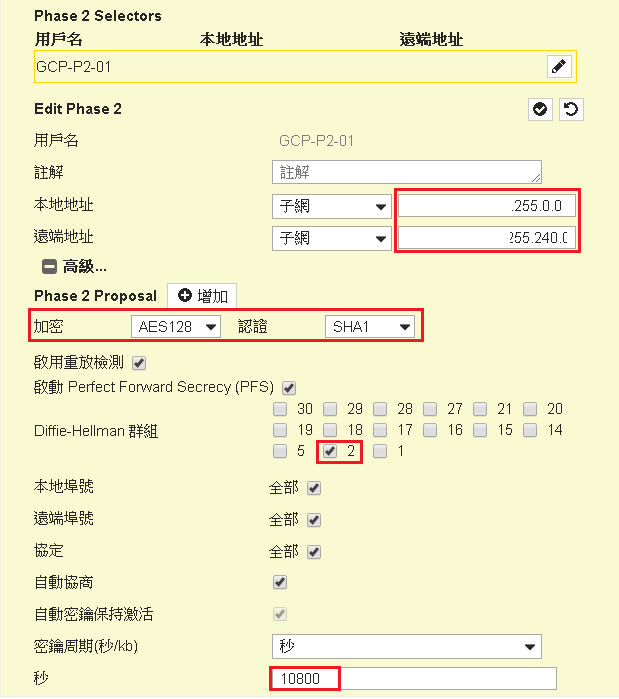

(3)、輸入VPN相關資訊(phase 2)

用戶名:

輸入phase 2連線名稱,不重複即可

本地位址:

輸入要與公司內部網路連線的網段,該範例輸入192.168.0.0/16,這部份請依據自己的需求變更。

遠端地址:

輸入步驟二之(5)GCP平台「本機子網路IP範圍」的IP網段。

phase 2加密:

選擇「AES128」

phase 2認證:

選擇「SHA1」

Diffie-Hellman群組:

點選「2」

自動協商:

勾選

密碼週期(秒):

輸入「10800」

點選「確定」完成VPN設定

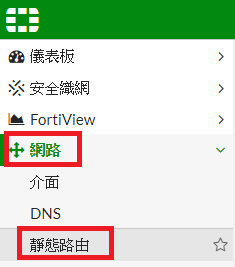

步驟四:新增靜態路由

(1)、點選「網路」→點選「靜態路由」。

(2)、點選「+新建」進行靜態路由新增。

![]()

輸入「目的網段」資訊:

該數值則為步驟二之(5)GCP平台「本機子網路IP範圍」的IP網段。

介面:

該介面為Fortigate與GCP進行VPN連線的虛擬介面,本範例為GCP-VPN。

狀態:

已啟用

點選「確定」完成靜態路由設定步驟。

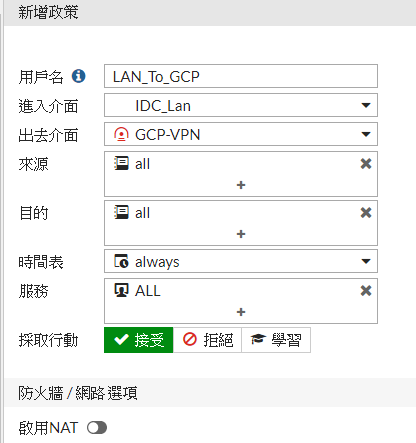

步驟五:設定防火牆政策規則(公司內部網路To GCP內部網路)

(1)、點選「政策&物件」→「IPv4政策」

(2)、點選「+新建」進行防火牆政策規則新增。

用戶名:

輸入不重複的防火牆政策名稱即可。

進入介面:

該介面為公司的內部網路介面,本範例為IDC_LAN。

出去介面:

該介面為Fortigate與GCP進行VPN連線的虛擬介面,本範例為GCP-VPN。

來源:

all,本範例採來源IP全面放行,建議在實際的應用勿使用該方式設定,請依據實際需求設定來源IP。

目的:

all,本範例採目的IP全面放行,建議在實際的應用勿使用該方式設定,請依據實際需求設定目的IP。

服務:

all,本範例採服務全面放行,建議在實際的應用勿使用該方式設定,請依據實際需求設定服務項目。

啟動這個政策:

開啟政策

點選「確定」,完成「公司內部網路」連線到「GCP雲端內部網路」的防火牆政策規則設定。

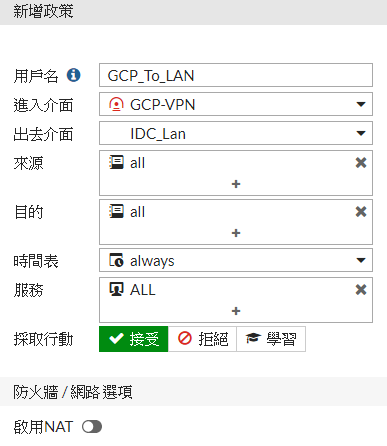

步驟六:設定防火牆政策規則(GCP內部網路 To 公司內部網路)

(1)、點選「政策&物件」→「IPv4政策」

(2)、點選「+新建」進行防火牆政策規則新增。

用戶名:

輸入不重複的防火牆政策名稱即可。

進入介面:

該介面為Fortigate與GCP進行VPN連線的虛擬介面,本範例為GCP-VPN。

出去介面:

該介面為公司的內部網路介面,本範例為IDC_LAN。

來源:

all,本範例採來源IP全面放行,建議在實際的應用勿使用該方式設定,請依據實際需求設定來源IP。

目的:

all,本範例採目的IP全面放行,建議在實際的應用勿使用該方式設定,請依據實際需求設定目的IP。

服務:

all,本範例採服務全面放行,建議在實際的應用勿使用該方式設定,請依據實際需求設定服務項目。

點選「確定」,完成「GCP雲端內部網路」連線到「公司內部網路」的防火牆政策規則設定。

步驟七:檢查VPN連線狀態

點選「VPN」→「IPsec隧道」

如下圖顯示,代表與GCP完成VPN連線。