其實從2020年10月左右小編就持續收到QNAP NAP系統本身被入侵,然後檔案全被加密、快照備份被刪除的事件,然而在2021年4月18日左右網路上看到了不少起QNAP NAP受害的消息,如果你正在使用QNAP NAS那該如何自保呢?

QNAP官方釋出的緊急修補:

https://www.qnap.com/zh-tw/security-advisory/qsa-21-13?fbclid=IwAR2js1njy9nMbXM8YVSLpVyMFiXTX_bgVeEJ-RcP0KW7T0tgocvZCo13Ni8

小編給的建議:

1.不要讓NAS直接對網際網路提供服務(Internet)

注意:這一邊所說的不是指不要讓NAS上網,而是不要提供人在外頭還可以連線回公司或家裡存取NAS的方式。

2.如果有需要在網際網路存取NAS的情境,請在網路架構上擺放資安設備來管控存取連線,但也要注意資安設備的自身安全性,否則可能會有另外的風險產生

例如:透過防火牆的VPN連線再來存取NAS,但要注意防火牆是否有漏洞還沒更新。

3.變更NAS系統預設內建的管理者帳號

例如:設備常見的root、admin、administrator管理者帳號建議停用,另外建立管理者帳號。

4.即時更新NAS系統

養成定期更新系統的習慣,可以及時修補漏洞,降低資安事件發生的風險,不過老實話這也要設備品牌夠大、夠積極才有用,遇上老不修補漏洞的廠商,小編還是建議更換廠牌比較實在。

5.建議良好的備份機制

把資料放在NAS上還是有相當的風險,就算沒遇上被入侵系統加密檔案等事件,萬一很倒楣一次損壞多顆硬碟超過容錯數量,資料也是會全部遺失,如果資料真的很重要,小編建議進行「多時間點備份(快照、版本控制」、「異機備份(將資料存放道不同的設備上)」、「異地備份(現在雲端很方便,可以將資料在同步一分到雲端上)」

針對本次的事件該注意事項:

1.更新 Multimedia Console、Media Streaming Add-on 及 Hybrid Backup Sync(HBS 3套件) 三個 App 至最新版。(官方建議)

備註說明:本次事件是系統的套件有漏洞被攻擊導致,因此除了更新軟體及系統外沒有辦法避免該攻擊手法,快手刀更新吧。

2.安裝並使用最新版 Malware Remover 進行惡意軟體掃描。(官方建議)

3.不要使用官方的DDNS服務,避免讓攻擊者透過服務輕易地搜尋到QNAP設備。

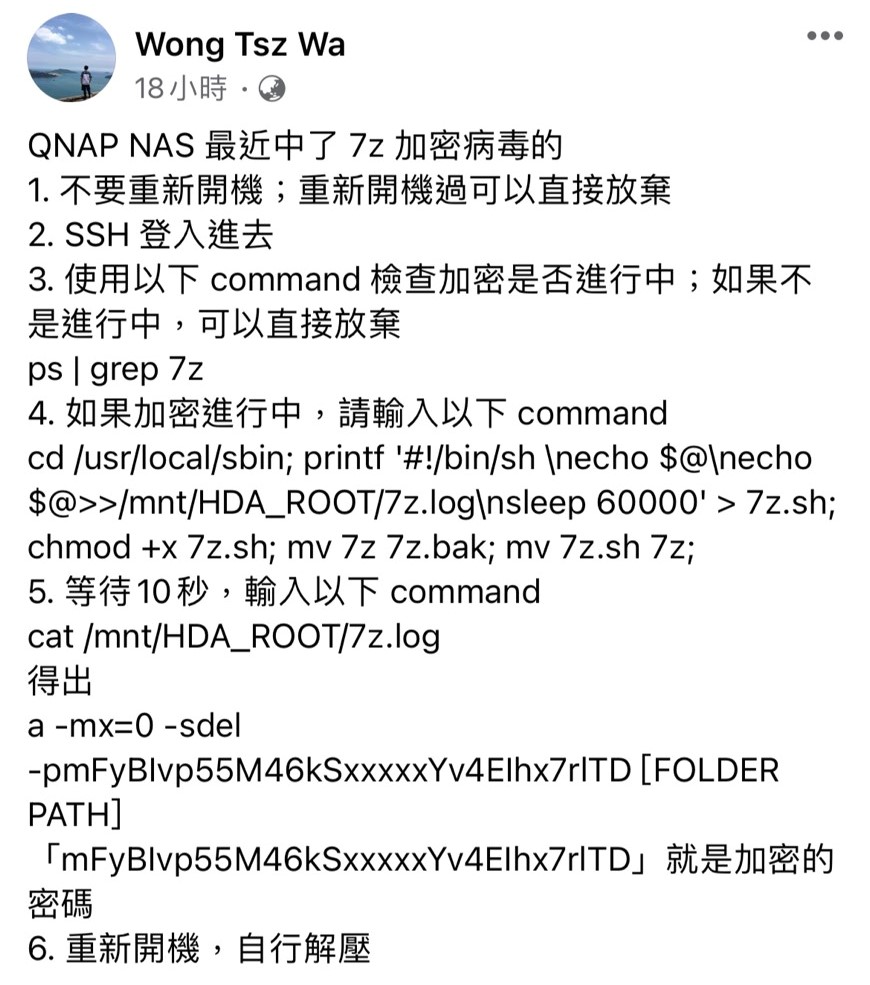

4.如果不幸遭受到攻擊,請不要急著關機、重新開機,可以試著透過網路上神人Wong Tsz Wa PO的方法取的加密的密碼。

(1). 不要重新開機;重新開機過可以直接放棄以下步驟

(2). SSH 登入進去

(3). 使用以下 command 檢查加密是否進行中;如果不是進行中,可以直接放棄

ps | grep 7z

(4). 如果加密進行中,請輸入以下 command

cd /usr/local/sbin; printf ‘#!/bin/sh \necho $@\necho $@>>/mnt/HDA_ROOT/7z.log\nsleep 60000’ > 7z.sh; chmod +x 7z.sh; mv 7z 7z.bak; mv 7z.sh 7z;

(5.) 等待10秒,輸入以下 command

cat /mnt/HDA_ROOT/7z.log

得出

a -mx=0 -sdel -pmFyBIvp55M46kSxxxxxYv4EIhx7rlTD [FOLDER PATH]

「mFyBIvp55M46kSxxxxxYv4EIhx7rlTD」就是加密的密碼

(6). 重新開機,自行解壓