近期因為疫情的關係,很多公司已有採居家上班的狀況,並透過VPN讓使用者可以連線回公司存取公司的資源,但到底哪些人有VPN連線進來過,怎麼保留連線紀錄呢?很多中小企業在裝設防火牆時是沒有建立log收集的機制的,小編今天要介紹透過Firewall Analyzer來收集防火牆的VPN資訊。

考慮到在企業使用盡量不增加授權的成本,本篇小編會介紹以Linux環境安裝的方式。

Firewall Analyzer官方網頁介紹:

https://www.manageengine.com/products/firewall/

01、安裝好Linux

安裝步驟可以參考下列文章:

https://ailog.tw/lifelog/2021/05/15/ubuntu-20-install/

02、下載Firewall Analyzer軟體(30天免費授權)

Linux 32位元下載網址:

https://www.manageengine.com/products/firewall/61794333/ManageEngine_FirewallAnalyzer.bin

Linux 64位元下載網址:

https://download.manageengine.com/products/firewall/61794333/ManageEngine_FirewallAnalyzer_64bit.bin

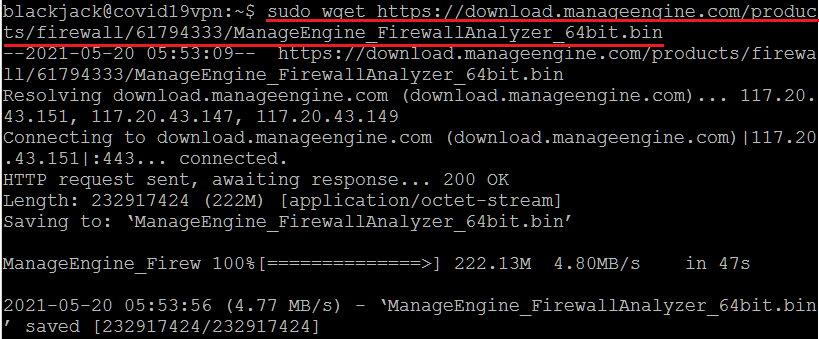

[直接在Linux系統下載檔案]

指令:

sudo wget https://download.manageengine.com/products/firewall/61794333/ManageEngine_FirewallAnalyzer_64bit.bin

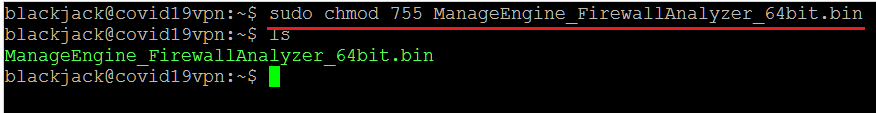

03、設定安裝檔成可執行的檔案

sudo chmod 755 ManageEngine_FirewallAnalyzer_64bit.bin

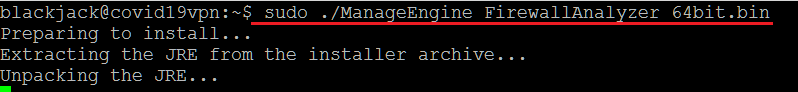

04、安裝Firewall Analyzer軟體

sudo ./ManageEngine_FirewallAnalyzer_64bit.bin

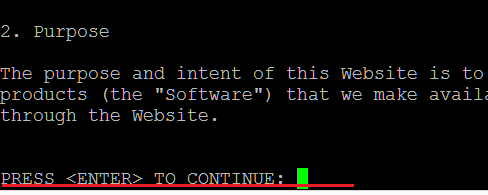

05、同意軟體授權

按下鍵盤「enter」進入同意相關授權步驟

過程持續按鍵盤「enter」

最後按下「Y」接受授權

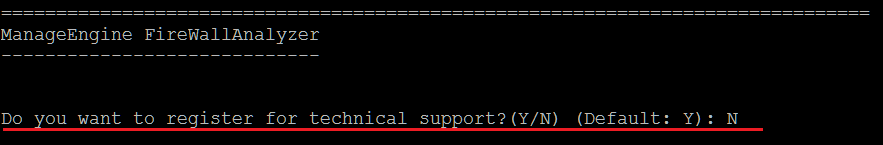

06、是否註冊技術支援服務

本範例選:N

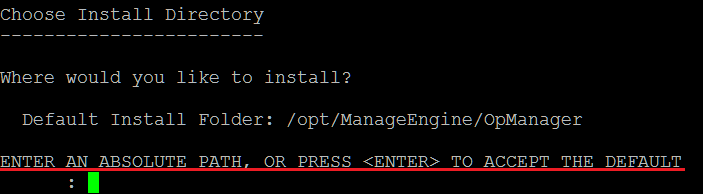

07、軟體安裝路徑

採用預設安裝路徑,按下Enter即可

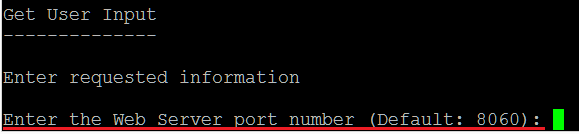

08、設定web連線服務Port

本範例採用預設值:8060

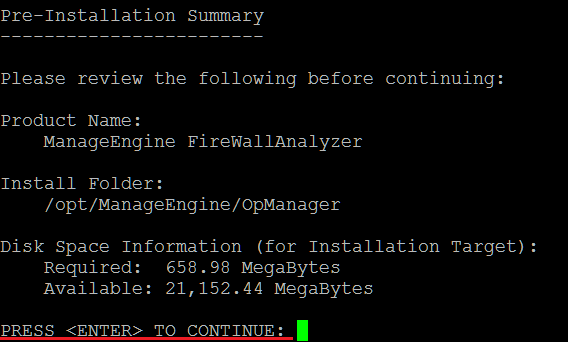

09、確認安裝資訊

按下「ENTER」繼續安裝

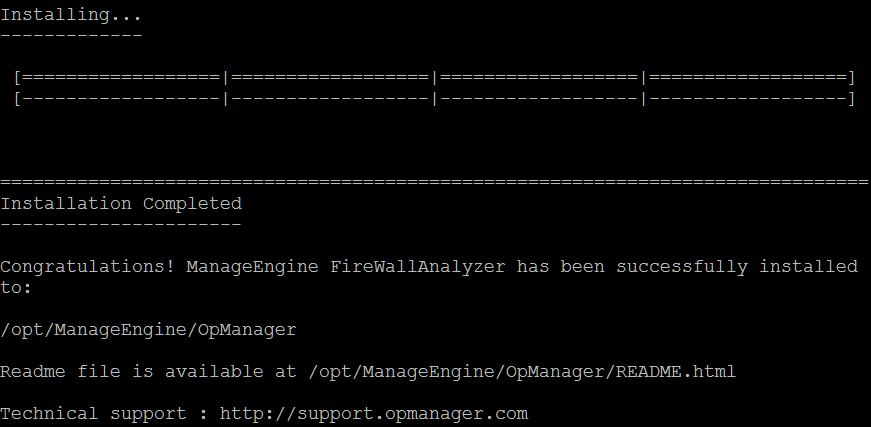

10、安裝完成畫面

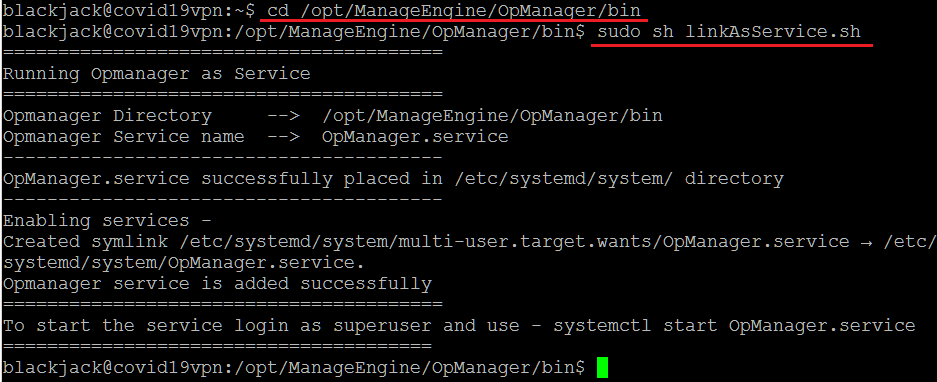

11、將Firewall Analyzer安裝成Service型態

cd /opt/ManageEngine/OpManager/bin

sudo sh linkAsService.sh

12、啟動Firewall Analyzer軟體

sudo systemctl start OpManager.service

![]()

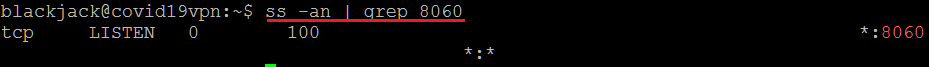

13、檢查服務Port是否有啟動

ss -an | grep 8060

14、登入Fortigate防火牆設定log server

透過SSH或Console登入,輸入下令指令:

(1)、啟動syslog並指定傳送到Firewall Analyzer主機上,範例中的192.168.5.243為小編的Firewall Analyzer Server IP,請自行更改為自己相對應的IP。

config log syslogd setting

set status enable

set server 192.168.5.243

set port 1514

end

(2)、設定要傳送什麼loh內容

config log syslogd filter

set severity information

set forward-traffic enable

set local-traffic enable

set anomaly enable

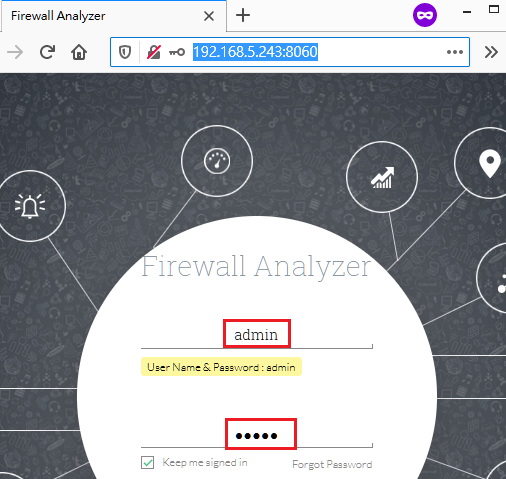

15、透過瀏覽器登入系統

預設帳號:admin

預設密碼:admin

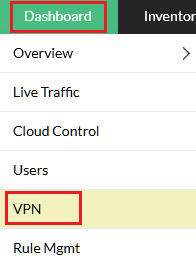

16、點選「Dashboard」→「VPN」即可看到防火牆的VPN相關的狀態

17、查看VPN歷史報表

點選「Reports」 → 「VPN Reports」即可觀看VPN的歷史紀錄

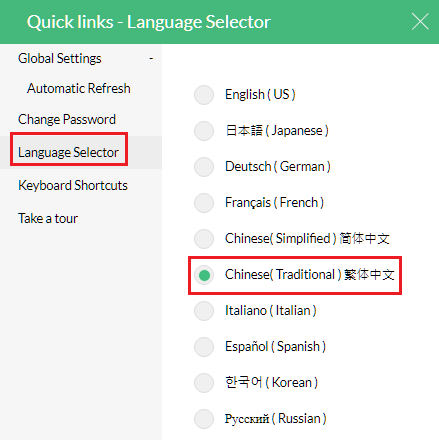

18、變更系統介面語系

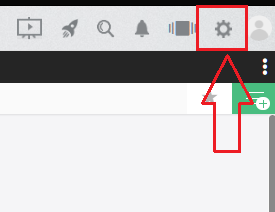

(1)、點選右上角齒輪圖示

(2)、選擇左邊的「Language Selector」,接著選擇右邊的「Chinese(Traditional)繁体中文」

(3)、網頁會自動重新整理,接著就可以看到中文網頁了